في السنوات الأخيرة ، اتخذ إخفاء الهوية عبر الإنترنت معنى خاصًا. بدأت تظهر بشكل متزايد في المجتمع علامات على أن الحرية على الإنترنت هي مجرد وهم مفروض على المستخدمين العاديين. في الواقع ، يقوم كل من مزود خدمة الإنترنت والمواقع التي تزورها بجمع الكثير من المعلومات حول سلوكك. شخص ما يتجاهل هذا ، والآخر غير مقتنع بقدرته على متابعته. يمكن أن يكون الحل لهذا الأخير برنامجًا خاصًا يُعرف باسم متصفح Tor. سيتم تقديم تعليقات حول هذا الموضوع ، بالإضافة إلى وصف لمبادئ البرنامج في هذه المقالة.

ما هو "ثور"؟

لنبدأ بتعريف. برنامج Tor هو نظام يسمح للمستخدمين بالبقاء مجهولين عبر الإنترنت من خلال إعادة توجيه حركة المرور عبر شبكة من الخوادم حول العالم. نتيجة لهذا ، يصبح من المستحيل تقريبًا تتبع الموارد التي يزورها المستخدم.

بدأ تطوير هذا المشروع في أوائل العقد الأول من القرن الحادي والعشرين في الولايات المتحدة. في وقت لاحق ، تمكن مؤلفو النظام من جمع الأموال لتنفيذ البرنامج. اليوم ، يتم تقديم متصفح Tor في شكل برنامج يمكن لأي شخص تنزيله. بعدإعدادات هذا البرنامج ، يمكن إخفاء المستخدم عن المراقبة بعدة طرق. ما يفعله البرنامج بالضبط ، تابع القراءة.

لماذا نحتاج ثور؟

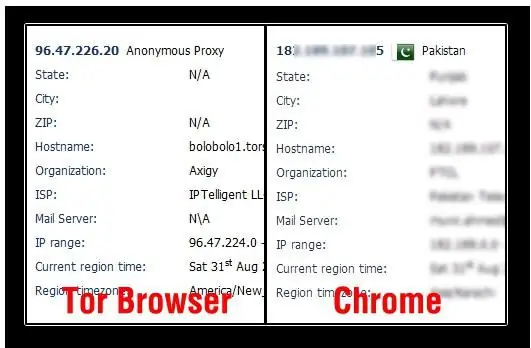

لذا ، كما ذكرنا سابقًا ، فإن الغرض الأول من هذا البرنامج هو توفير إخفاء الهوية. يكاد يكون من المستحيل تتبع الموارد التي يزورها المستخدم ونوع المواقع التي يشاهدها. مثلما يستحيل فهم البلد الأصلي لهذا الشخص من خلال تشفير حركة المرور عبر خوادم مختلفة يتفاعل معها متصفح Tor.

تظهر المراجعات ومناقشة البرنامج استخدامًا آخر لهذا البرنامج - القدرة على الوصول إلى الموارد المحظورة. في ضوء الأحداث السياسية الأخيرة في العالم ، فإن هذه القضية ذات أهمية خاصة. تم انتهاك القيود الموضوعة على مستوى المزود فيما يتعلق بالدخول إلى موارد معينة بسبب عدم القدرة على إثبات حقيقة الزيارة. والمواقع المحجوبة لسبب أو لآخر ، يمكن لأي شخص عرضها باستخدام نفس الخوادم ، والتي تعتبر بمثابة رابط في سلسلة نقل حركة المرور هذه.

كيفية استخدام متصفح Tor؟

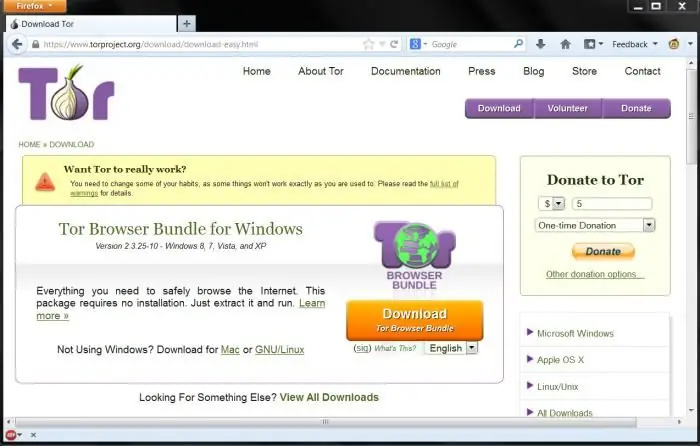

لا تقلق من أن متصفح Tor ، الذي نهتم بمراجعاته ، هو شيء معقد يتطلب معرفة خاصة ومهارات برمجية وما شابه. لا ، في الواقع ، العمل في هذا البرنامج بسيط بقدر الإمكان ، وبمجرد تنزيله ، سترى بنفسك. كان تصفح الإنترنت من خلال بروتوكول Tor أكثر صعوبة. حتى الآن ، لدى المطورين ملفمتصفح تور. بتثبيته ، يمكنك زيارة مواقعك المفضلة تمامًا كما كان من قبل.

لم يسمع الكثير من الناس عن مثل هذا الحل البرمجي. شخص ما ، على العكس من ذلك ، يدرك فقط وجود هذا المنتج ، لكنه لا يعرف كيفية إعداد Tor (المتصفح). في الواقع ، الأمر سهل للغاية.

عند تشغيل البرنامج لأول مرة ، سترى نافذة بها خيارين بديلين ، والتي تحتاج إلى اختيارهما بناءً على حالة اتصالك بالإنترنت. الأمر بسيط للغاية: إذا كنت تعتقد أن مزود خدمة الإنترنت الخاص بك يتتبع أنشطتك ويرغب في محاربتها ، فأنت بحاجة إلى إجراء بعض إعدادات الشبكة بالحد الأدنى.

إذا كنت متأكدًا من عدم وجود سيطرة عليك من قبل مسؤول الشبكة ولا يهتم الموفر بالمواقع التي تشاهدها ، فيجب عليك اختيار الطريقة الأولى - أود الاتصال بشبكة Tor مباشرة.

كما سترى في ما يلي ، لن تتمكن المواقع التي تحدد موقعك بعد الآن من إظهار مدينتك وبلدك الأصلي بدقة. سيكون هذا هو المؤشر الرئيسي لكيفية عمل متصفح Tor. تشير المراجعات إلى أن الوصول إلى المواقع المحظورة في بلدك بهذه الطريقة سهل مثل قصف الكمثرى.

تهديد أمني

هناك الكثير من الشائعات على الإنترنت حول ماهية شبكة Tor حقًا. يجادل البعض بأن هذا نتاج الجيش الأمريكي ، الذي أراد السيطرة على عالم الجرائم الإلكترونية بهذه الطريقة. يصف آخرون شبكة Tor بأنها عالم تجار المخدرات والأسلحة ومختلف الإرهابيين.

ومع ذلك ، إذا كنت تعمل مع هذا المتصفح للتنزيل من متتبع التورنت المفضل لديك ، فمن غير المحتمل أن تصبح إرهابيًا ، مثل آلاف المستخدمين الآخرين لهذا البرنامج. تؤكد التعليقات الواردة من المستهلكين الذين يعملون معها أن هذه طريقة سهلة للتخلص من مراقبة حركة المرور أو تجاوز الحظر المفروض على زيارة أحد الموارد. فلماذا لا تستخدمه؟

البديل

بالطبع ، إذا كنت لا ترغب في الانخراط في شيء جديد لنفسك ، فليس من الضروري اختيار متصفح Tor كوسيلة لحماية المعلومات الشخصية.

تشير المراجعات إلى أنه يمكن الحصول على إخفاء الهوية عبر الإنترنت بطرق أخرى ، على سبيل المثال ، من خلال اتصال VPN. إنه أسهل ، وبالنسبة للبعض أكثر موثوقية من العمل ببروتوكول "Tor" المشكوك فيه.

في اي حال الخيار لك